在现代软件开发中,TokenIM作为一种身份验证的技术,被广泛应用于网络应用程序中。其在保护用户信息和保障交易安全方面起着至关重要的作用。而易语言作为一种中文编程语言,凭借其简洁易懂的特点在国内市场受到欢迎。本文将为您提供一份关于如何利用易语言批量生成TokenIM的全面指南。

--- ## 二、TokenIM 的基础知识 ### 什么是TokenIMTokenIM是一种基于标记的身份验证机制,它利用加密算法将用户身份信息转换为一串字符串。在用户进行身份验证后,系统生成此Token,作为后续请求的凭证,确保用户身份的合法性和安全性。

### TokenIM的应用场景TokenIM被广泛应用于多种应用场景,包括但不限于:在线支付、个人账户安全、API接口的调用等。它可以有效降低信息被篡改或盗用的风险,提升应用的安全性。

--- ## 三、易语言概述 ### 易语言的特点易语言是一种面向对象的编程语言,采用中文编程,降低了编程的门槛。其提供的丰富函数库使得开发者能够快速构建复杂的应用程序。

### 易语言在网络编程中的优势易语言在网络编程中具有简洁、高效的特点,非常适合快速开发各类网络应用,尤其针对国内的用户需求更具优势。

--- ## 四、批量生成TokenIM的需求分析 ### 为什么要批量生成TokenIM在一些大型系统中,用户数量繁多,单独生成TokenIM会导致工作效率低下,通过批量生成,可以大幅提高开发和维护的效率。

### 使用场景分析例如,在用户注册、登录等高频操作中,采用批量生成机制可以显著系统性能,降低服务器负担。

--- ## 五、易语言环境准备 ### 安装易语言首先,您需要下载并安装易语言开发环境,确保您的计算机已经配置好相应的开发工具,以及相关的库文件。

### 设置开发环境确保您的开发环境能够正常运行,可以通过新建简单的项目来进行环境的测试。

--- ## 六、编写批量生成TokenIM的代码 ### 步骤一:定义TokenIM生成函数在这一部分,我们将定义一个生成TokenIM的基本函数,利用易语言中的加密函数进行实现。

### 步骤二:编写批量处理逻辑通过循环结构,您可以实现批量生成TokenIM的逻辑,确保能够一次性处理多个用户请求。

### 步骤三:测试代码与调试这一步非常关键,通过调试,可以确保代码的正确性和效率,避免出现意外的错误。

--- ## 七、使用案例 ### 具体应用示例我们将通过一个具体的案例,演示如何在真实环境中应用生成的TokenIM,提供一套完整的解决方案。

### 生成后的TokenIM使用方向探讨生成后的TokenIM可以在何处使用,如API接口调用、用户身份验证等,提升应用的安全性。

--- ## 八、常见问题解答 ### 常见错误处理在使用过程中,可能会遇到一些常见的错误,比如Token生成失败、解析错误等,我们将逐一列举并提供解决方法。

### 性能建议通过对代码进行,可以有效提升TokenIM的生成效率,如并发处理、缓存机制等。

--- ## 九、总结本文围绕易语言批量生成TokenIM进行了详细探讨。通过对相关概念的理解和实际代码的编写,希望能够帮助到开发者提升工作效率,并在项目中应用TokenIM技术。

--- ## 常见问题解答(详细介绍) ### 如何确保生成的TokenIM安全?如何确保生成的TokenIM安全

生成TokenIM的安全性主要依赖于所采用的加密算法。在实现TokenIM生成时,建议使用现行标准的加密算法,如SHA-256等。首先要确保传递给TokenIM生成函数的数据源是安全的,避免信息泄露。同时,生成后的TokenIM应设置有效期限,过期后自动失效,减少被滥用的风险。此外,通过HTTPS协议进行数据传输可有效提升安全性。若系统支持,建议实现TokenIM的双重验证。例如,用户在进行敏感操作时,除了TokenIM外,还需输入一次性密码或其他身份验证信息,以进一步确保账户安全。

### 在生成TokenIM时,能否使用用户信息直接生成?在生成TokenIM时,能否使用用户信息直接生成

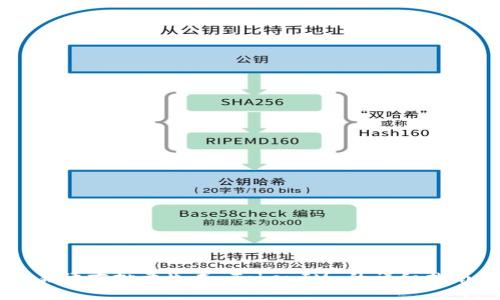

直接使用用户信息(如用户名、密码等)来生成TokenIM是不推荐的。原因在于,直接暴露用户的敏感信息会极大增加信息被篡改或伪造的可能性。在生成TokenIM之前,建议先对用户信息进行哈希处理。这可以通过加密算法将信息转化为不可逆的字符串,从而保护用户隐私。通常情况下,生成TokenIM的过程应包括用户身份验证、时间戳、设备信息等多维度的综合数据,这样可以提高TokenIM的唯一性并增强其安全性。

### 如何处理TokenIM的失效与续期?如何处理TokenIM的失效与续期

TokenIM的失效处理主要是围绕保护用户的安全。如前所述,TokenIM应设置查看有效期,过期后会自动失效。对于应用而言,需设计出一个TokenIM续期的机制,通常为在用户每次请求时,后台系统会验证TokenIM的有效性,若快到期,则将其续期并重新生成。在设计续期机制时,需保证用户的原始信息不会随意被篡改,建议在TokenIM中嵌入时间戳,以确保24小时后重新生成的新TokenIM不会影响到用户的用户体验,既能保护用户的信息安全,也能有效降低服务端的负担。

### 在何种情况下TokenIM会被作废?在何种情况下TokenIM会被作废

TokenIM是一种安全机制,但并非绝对安全,其可能被作废的情况有多种。首先,若用户主动退出或注销其账户,则该TokenIM应立即作废。其次,若检测到用户账户的异常操作,如在不同设备或位置进行登录,系统应当自动将原有的TokenIM标记为失效。此外,如系统的安全监测到潜在的威胁(例如密码泄露等),也应立即作废所有TokenIM,以保护用户的信息安全。针对此,定期审计和监控也是必要的,应制定出一套完善的TokenIM监管机制,以确保用户的隐私和安全。

### TokenIM生成后,如何进行存储和管理?TokenIM生成后,如何进行存储和管理

一旦生成TokenIM后,如何进行存储和管理是至关重要的。首先,TokenIM应存储在后端数据库中,切忌直接在前端存储,以防止信息泄露。在数据库中,最好将TokenIM与用户关联,同时添加有效期、创建时间、设备信息等。建议将这些信息进行加密存储。对于过期且无效的TokenIM,应及时清理,避免在数据库中占用不必要的资源。此外,建议定期审核存储TokenIM的数据库表,确保无冗余数据。有效的TokenIM管理可以提升系统性能,同时保障用户隐私。

### 若发生TokenIM的泄露,该如何应对?若发生TokenIM的泄露,该如何应对

TokenIM一旦泄露将直接影响到用户的安全性,因而在开发过程中,制定出应急措施至关重要。首先,系统应能支持用户对TokenIM的失效请求,确保用户能在发现TokenIM泄露后立即作废旧TokenIM并重新生成。在此过程中,需加强用户身份验证机制,如发送一次性邮件或短消息确认,同样也有必要提高系统的监控与报警能力,若检测到TokenIM的异常使用情形,应在后台自动作废。为了避免 TokenIM 滥用,建议系统应建立黑名单机制,及时将有问题的 TokenIM 加入黑名单,关闭其有效性以保护用户资料。在此基础上,加强用户教育,使用户知晓TokenIM的重要性及应采取的安全措施。

--- 以上内容为《易语言批量生成 TokenIM 的详细指南》一文的架构和问题解答。希望能对您有所帮助!