在当前数字化迅速发展的时代,信息安全和隐私保护变得尤为重要。苹果公司推出的TokenIM则致力于解决这些问题。TokenIM不仅采用了最新的技术手段,还结合了苹果公司的设计理念,力求为用户提供安全、便捷的通信体验。

信息安全并不仅仅是技术问题,它同样是一个社会问题。无论是个人用户还是机构企业,都会面临信息被泄露、盗用的风险。因此,TokenIM的出现无疑为用户提供了新的选择方案,提升了安全性和隐私保护能力。

### 苹果TokenIM的工作原理 #### 基本概念苹果TokenIM是一个安全的通信平台,利用加密技术确保用户的消息和数据在传输过程中不被截获。它的核心功能包括私密通信、信息加密和用户匿名。

#### 技术架构TokenIM的技术架构包括客户端、服务器和数据库。客户端是用户使用的终端应用,服务器负责处理所有用户请求,而数据库则存储用户信息和通信记录。同时,TokenIM使用了分布式网络技术,提高了系统的安全性与可靠性。

#### 工作流程用户在使用TokenIM时,通过客户端发送信息,信息会经过加密处理后传输到服务器。服务器收到信息后,再将其解密并转发给目标用户。这一系列过程确保了信息在各个环节都不会被第三方截获.

### 信息安全的重要性 #### 现代互联网安全威胁概述在如今的互联网环境中,信息安全威胁与日俱增。黑客攻击、钓鱼网站、恶意软件等都对个人和企业造成了严重威胁。这些威胁不仅损害了用户的资金安全,还对个人隐私造成了巨大影响。

#### 信息泄露的后果信息一旦泄露,直接的后果包括个人信息被盗用、经济损失、身份盗窃等,同时它也可能带来企业声誉的下降、客户信任的丧失甚至法律责任。

#### 企业与个人用户对安全的需求无论是企业还是个人用户,安全性都是选择工具和服务时必须考虑的关键因素。企业需要保护客户数据、技术机密,而个人用户则希望避免自己私人信息的泄露。

### 苹果TokenIM与传统通信方式的对比 #### 优势与劣势分析传统通信方式如短信、电子邮件等存在明显的安全隐患,信息传输过程中容易受到攻击。而TokenIM则通过加密技术确保信息的安全,是一种更为安全的选择。

#### 传统通信的安全隐患传统通信往往依赖中心化的服务器,这样的信息存储方式容易成为黑客攻击的目标,用户隐私受到威胁。

#### 苹果TokenIM的创新之处TokenIM采用分布式网络架构,信息在传输过程中经过多重加密,极大地增强了安全性,且具备匿名性,使得用户在交流时更为放心。

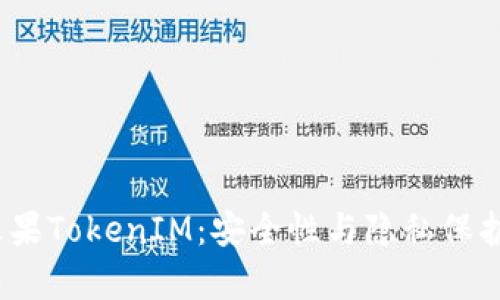

### 区块链技术在苹果TokenIM中的应用 #### 区块链基本概念区块链是一种分布式数据库技术,其核心理念在于去中心化、透明性和不可篡改性。这种技术保障了数据的完整与安全,也为TokenIM的隐私保护提供了有力支持。

#### 为什么选择区块链?在TokenIM中使用区块链技术,不仅能提升整体安全性,还能实现用户数据的去中心化存储,避免单点故障,进一步保障用户的隐私。

#### 案例研究:成功的区块链应用诸如Bitcoin、Ethereum等成功的区块链项目,展示了区块链技术在不同领域的潜力。类似的,TokenIM也能借鉴这些成功案例,推动自身的发展。

### 苹果TokenIM的隐私保护功能 #### 匿名通信的机制TokenIM采用独特的用户身份匿名机制,确保用户在进行通信时不会暴露真实身份。通过伪名、加密地址等技术手段,极大程度上保护用户隐私。

#### 用户数据的保护策略TokenIM注重用户数据保护,采用多重加密、数据隔离等技术手段,使得用户数据不会在未经授权的情况下被访问或利用。

#### 合规性与法律影响为了保护用户隐私,TokenIM也遵循相关法律法规,如GDPR、CCPA等,确保合法合规运营,让用户在使用时更为放心。

### 如何使用苹果TokenIM #### 下载与安装用户可以在苹果应用商店中搜索TokenIM,下载并安装。安装过程简便,用户只需跟随指引进行操作即可。

#### 注册与设置账户安装完成后,用户需要进行注册。填入必要的信息并建立安全账户,设置强密码等安全措施,保障账户安全。

#### 使用功能指南TokenIM提供了多种功能,如聊天、群组、文件传输等,每项功能都有详细的使用说明,用户可以参考应用内的帮助文档获取更多信息。

### 苹果TokenIM的未来发展趋势 #### 潜在的市场机会随着人们对信息安全意识的提高,TokenIM作为一款安全通信工具,有着广阔的市场前景。未来,TokenIM可能会扩展更多功能,满足用户日益增长的需求。

#### 面临的挑战在竞争日益激烈的市场中,TokenIM需要不断创新,以应对来自其他安全通信工具的挑战,同时保障自身的技术优势。

#### 未来技术的发展方向随着技术的不断进步,TokenIM也将借助最新的技术发展,如人工智能、大数据等,不断提升自身的安全性与用户体验。

### 结论在数字化时代,信息安全与隐私保护已经成为人们关注的焦点。苹果TokenIM通过创新的技术手段,为用户提供了安全、隐私的通信选择,具有广阔的发展前景。我们需要时刻关注安全信息,保护个人隐私,让每一个用户在数字时代都能安全的通讯。

## 相关问题 1. **苹果TokenIM如何确保用户的安全与隐私?** -苹果TokenIM的安全保障机制

- TokenIM通过加密技术与去中心化的网络结构,确保用户信息的不被窃取与滥用。 2. **区块链在苹果TokenIM中的作用是什么?** -区块链技术对TokenIM的支持

- 区块链提供了数据的不可篡改性与透明性,为TokenIM的隐私保护增添了安全保障。

3. **使用苹果TokenIM的用户反馈如何?**

-

- 区块链提供了数据的不可篡改性与透明性,为TokenIM的隐私保护增添了安全保障。

3. **使用苹果TokenIM的用户反馈如何?**

- 用户评价及市场反响

- 很多用户对TokenIM的安全性表示肯定,同时也对其易用性和功能多样性给予了积极评价。 4. **如何下载与安装苹果TokenIM?** -TokenIM的使用指南

- 简单的步骤,用户只需在苹果商店搜索并下载应用即可。

5. **苹果TokenIM的未来发展方向是什么?**

-

- 简单的步骤,用户只需在苹果商店搜索并下载应用即可。

5. **苹果TokenIM的未来发展方向是什么?**

-